Hackers usam Desafio do Balde de Gelo para aplicar golpes de phishing

Até hoje, o Desafio do Balde de Gelo, da campanha de conscientização sobre a Esclerose Lateral Amiotrófica (ALS – em inglês) já alcançou altos níveis de viralização na Internet e outros meios de...

View ArticleComo fazer da vida de alguém um inferno usando a Internet

Sabemos que até mesmo um usuário experiente pode ser vítima de ataques específicos na Internet. Quase todo mundo tem e-mail, contas em mídias sociais e internet banking. As pessoas fazem compras online...

View ArticleO que é um ataque spear phishing?

Se esta não é a sua primeira visita ao nosso blog, você provavelmente já sabe o que é phishing. Se não sabe, confira esse post. Basicamente, phishing é um tipo de fraude para roubar dados pessoais:...

View ArticleTrojan Rakhni: o criptor minerador

Recentemente falamos sobre como ransomwares estão perdendo espaço para os mineradores no topo dos rankings das ciberameaças. Em sintonia com essa tendência, o Trojan ransomware Rakhni, que observamos...

View ArticleComo contas do Instagram são roubadas?

Além da segunda mídia social mais popular no mundo, o Instagram é fonte de renda para blogueiros, modelos e outras celebridades da internet. Contas com milhares de seguidores despertam atenção não...

View ArticleCibercriminosos roubam 500 mil euros do Boca Juniors

Três times de futebol (um russo, um francês e um argentino), um meia e cerca de 40 milhões de euros. Bônus: golpistas. Resultado: 520 mil euros a menos. Esta é a história da transferência de Leandro...

View ArticleAcesso remoto para os cibercriminosos

Por mais controverso que possa parecer, um dos métodos mais simples de obter acesso à um computador pessoal é por meio de um pedido cordial. Os cibercriminosos usarão todos os tipos de pretextos: desde...

View ArticleBlack Friday vem aí: cuidado com os golpes

Daqui a duas semanas começa a temporada de compras mais movimentada do ano. Tudo começa em 11/11, também conhecido como o Dia dos Solteiros na China, um dos maiores dias de compras online (e offline)...

View ArticleAprendizado de máquina usado em novo golpe

Novas tecnologias estão mudando o mundo, mas não necessariamente a psique humana. Como resultado, os gênios do mal estão criando inovações tecnológicas para atingir vulnerabilidades no cérebro humano....

View ArticleA Campanha de APT “O Gato de Botas”

Você já pensou qual seria sua resposta se seu filho precoce perguntasse: “O que é um ataque APT de motivação política?” Esse cenário é no mínimo curioso. Então, tire a poeira da sua cópia do clássico...

View ArticleMensagens perigosas para pequenos varejistas online

Os cibercriminosos geralmente escolhem empresas muito pequenas como seus alvos. As pequenas empresas raramente gastam dinheiro significativo em sistemas de segurança, geralmente nem têm um especialista...

View ArticleGolpistas estão tentando lucrar com festival Burning Man

Todos os anos, no final de agosto ou no início de setembro, dezenas de milhares de pessoas se reúnem no deserto de Black Rock, em Nevada, para o festival Burning Man. Durante oito dias, o evento se...

View ArticleAli Babá e as 40 ciberameaças

Como nunca nos cansamos de dizer, os contos de fadas são relatos pouco velados sobre segurança da informação. E não foram apenas os contadores de histórias europeus que tentaram alertar seus...

View ArticleComo funciona o golpe da falsa verificação de e-mails

Nos últimos anos, as notícias sobre infecções em redes corporativas a partir de e-mails têm sido muito comuns (e geralmente ligadas a ransomware que demandam pagamento de resgate). Portanto, não é uma...

View ArticleComo negociar com segurança nos jogos online

Muitos gamers transformaram o comércio de itens de jogos online em uma fonte robusta de renda. Alguns vendem itens que não podem ser usados em sua classe de personagem. Outros querem apenas...

View ArticleComo descartar o lixo corporativo de maneira adequada

Ao preparar um ataque direcionado contra uma empresa, os invasores às vezes recorrem a lixeiras, na esperança de encontrar informações úteis. Na vida real, eles não encontrarão 50 senhas válidas em uma...

View ArticleGemêas do mal, as cópias das marcas oficiais, no Twitter

Ao ter problemas com um produto ou serviço, a quem recorre o consumidor atual? Provavelmente, redes sociais. Portanto, além do suporte técnico tradicional, muitas empresas possuem uma equipe especial...

View ArticleProteja a sua identidade digital no metaverso | Blog oficial da Kaspersky

Após a mudança de nome do Facebook para Meta, os meta-universos virtuais (metaversos) passaram a ser debatidos em escala global. Marcas internacionais e até países planejam abrir seus escritórios e...

View ArticleCiberataques baseados em engenharia social

Toda empresa precisa de proteção confiável contra ciberameaças, mas é importante lembrar que o software antivírus não é uma solução completa. A maioria dos ataques a empresas é causada por erro humano...

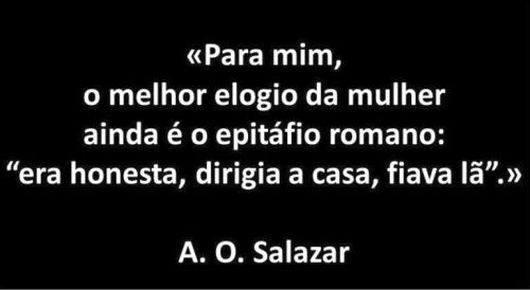

View ArticleDia da Mulher e as falsas promoções | Blog oficial da Kaspersky

Os riscos de ofertas chamativas sempre aumentam em datas comemorativas. Com a aproximação do Dia Internacional da Mulher, nossos pesquisadores identificaram mais um exemplo de golpe usando a tática de...

View Article